Ab Juli 2024 beginnt Microsoft den Rollout für die Multifaktorauthentifizierung (MFA) für alle administrativen Zugriffe auf die Azure-Verwaltung sowie Microsoft Entra ID und Intune Administration. Das beinhaltet zunächst alle Konten, die sich interaktiv über das Portal anmelden. Ausgenommen sind davon service principals (Dienstkonten), managed identities (Verwaltete Identitäten) und andere auf Token basierende Anmeldungen.

Nicht davon betroffen sind Konten, die, sie sich an Anwendungen, Webseiten und Diensten in Azure, Intune und Entra ID (Nutzung der Dienste) anmelden.

Allerdings sind derzeit keine weiteren Ausnahmen geplant, sodass sich die Absicherung der Break-Glass-Accounts (Konten für Notfallzugriffe) ändern wird. Denn diese sind für die administrative Anmeldung an den Portalen vorgesehen.

Warum macht Microsoft das?

Die Microsoft Telemetrie und das Security Team stellen regelmäßig fest, dass die meisten erfolgreichen Angriffe auf Unternehmen über Konten ohne MFA stattfinden und etwa 99% mit MFA hätten verhindert werden können.

Hierbei geht es nicht immer nur um Datendiebstahl oder Ransomware, sondern auch um das Erstellen von Ressourcen, um Kosten zu verursachen oder für sich die fremde Plattform z.B. zum Schürfen von Krypto-Währung zu nutzen.

Wie wird die Umstellung ablaufen?

Microsoft beginnt zum 15. Oktober 2024 den Rollout für alle Tenants (Kundenumgebungen). Wann genau der eigene Tenant umgestellt wird, wird durch E-Mails oder Nachrichten im Azure-Portal bekannt gegeben. Nachdem Microsoft die Umstellung im eigenen Tenant angekündigt hat, bleiben 60 Tage Zeit, bevor die Richtlinie aktiviert wird.

Nach Abschluss des Rollouts für das Portal wird die Richtlinie über den gleichen Prozess auch auf andere Verwaltungsmöglichkeiten wie CLI, PowerShell oder Terraform ausgerollt. Hierfür ist noch kein Zeitfenster bekannt.

Was passiert, wenn die Umstellung abgeschlossen ist?

Wenn die Umstellung abgeschlossen ist, müssen alle interaktiven, administrativen Anmeldungen an Azure mittels MFA erfolgen. Das hat insbesondere Auswirkungen auf die Break- Glass-Accounts, die nach unserer aktuellen Empfehlung bisher keine MFA-Methode hinterlegt haben.

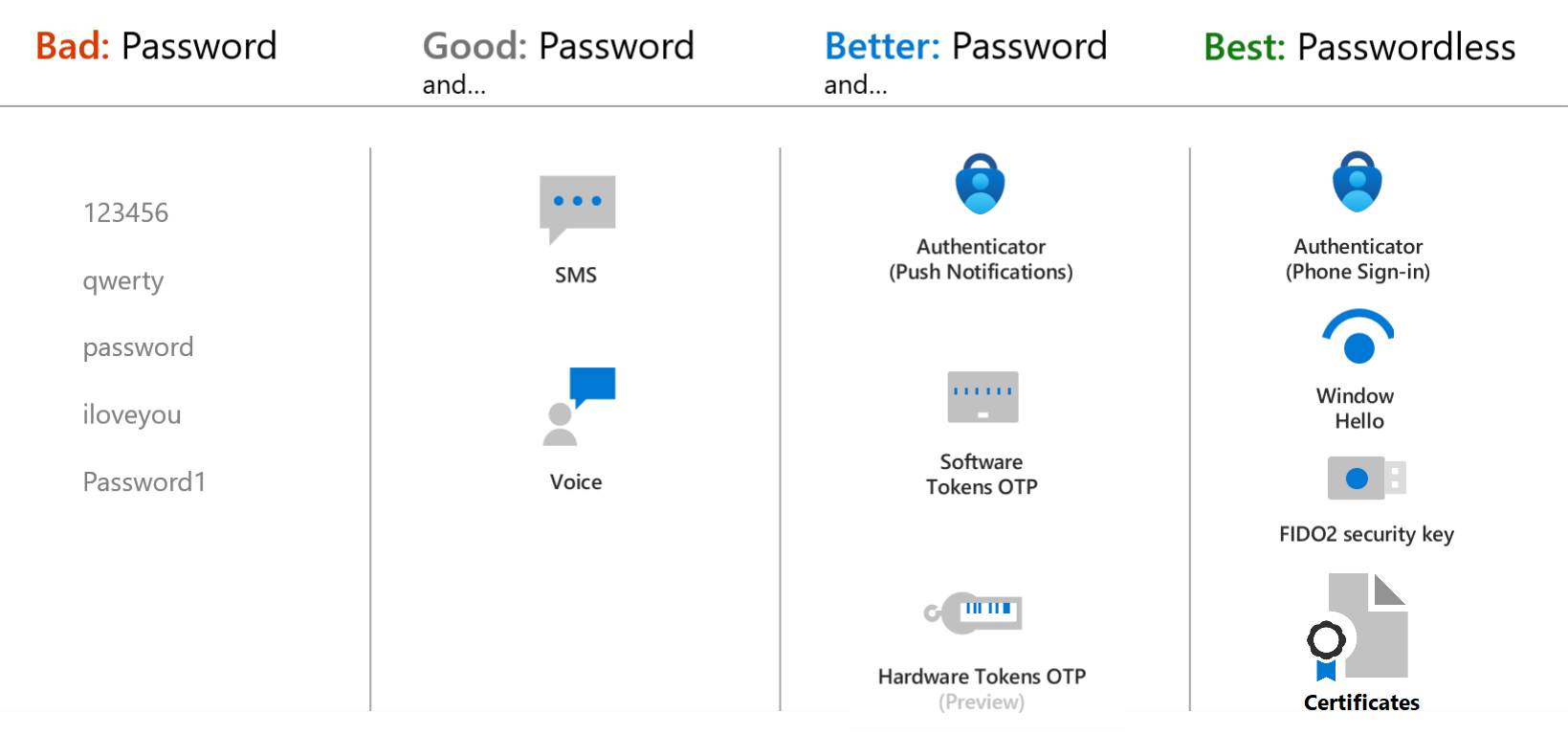

Das bedeutet, dass sich ab sofort die Empfehlung für die Break-Glass-Accounts dahingehend ändert, dass diese nun über phishing-resistente MFA-Methoden abgesichert sein sollen.

Details zu den einzelnen Methoden können hier eingesehen werden: https://learn.microsoft.com/en-us/entra/identity/authentication/concept-authentication-methods

Für die Break-Glass-Accounts bieten sich die sehr robusten FIDO-Keys an. Diese benötigen keinen aufgeladenen Akku und sind deshalb für den seltenen Einsatz gut geeignet. Es sollten Ausschließlich Keys mit PIN verwendet werden. Ist nur ein Notfallkonto vorhanden, sollten zwei FIDO-Keys mit dem Konto verknüpft werden.

Die PIN des FIDO-Keys ersetzt das Eintippen, des Account-Passwortes und sollte daher, wie bisher auch, für den Notfalleinsatz mit dem FIDO-Key regelmäßig trainiert werden.

Für alle anderen Anmeldungen, die automatisiert passieren, empfiehlt Microsoft den Umstieg auf service principals oder managed identities. Details hierzu können in der Microsoft Dokumentation nachgelesen werden: https://learn.microsoft.com/en-us/azure/devops/integrate/get-started/authentication/service-principal-managed-identity?view=azure-devops

Welche Maßnahmen können jetzt schon getroffen werden?

-

Beschaffen Sie sich FIDO-Keys und sichern Sie Ihre Break-Glass-Accounts umgehend ab.

-

Stellen Sie Ihre Automatisierungskonten auf service principal oder managed identity um.

-

Führen Sie den MFA-Wizard durch: https://aka.ms/EntraIDMFAWizard

Quellen: https://techcommunity.microsoft.com/t5/core-infrastructure-and-security/microsoft-will-require-mfa-for-all-azure-users/ba-p/4140391

https://learn.microsoft.com/en-us/entra/identity/authentication/concept-mandatory-multifactor-authentication